- (+86) 13108958693

- Mon-Fri: 17:00 - 22:00 Sat/Sun: 09:00 - 22:00

要开车得先考驾照,驾照上面记有本人的照片、姓名、出生日期等个人信息,以及有效期、准驾车辆的类型等信息,并由公安局在上面盖章。我们只要看到驾照,就可以知道公安局认定此人具有驾驶车辆的资格。

要开车得先考驾照,驾照上面记有本人的照片、姓名、出生日期等个人信息,以及有效期、准驾车辆的类型等信息,并由公安局在上面盖章。我们只要看到驾照,就可以知道公安局认定此人具有驾驶车辆的资格。

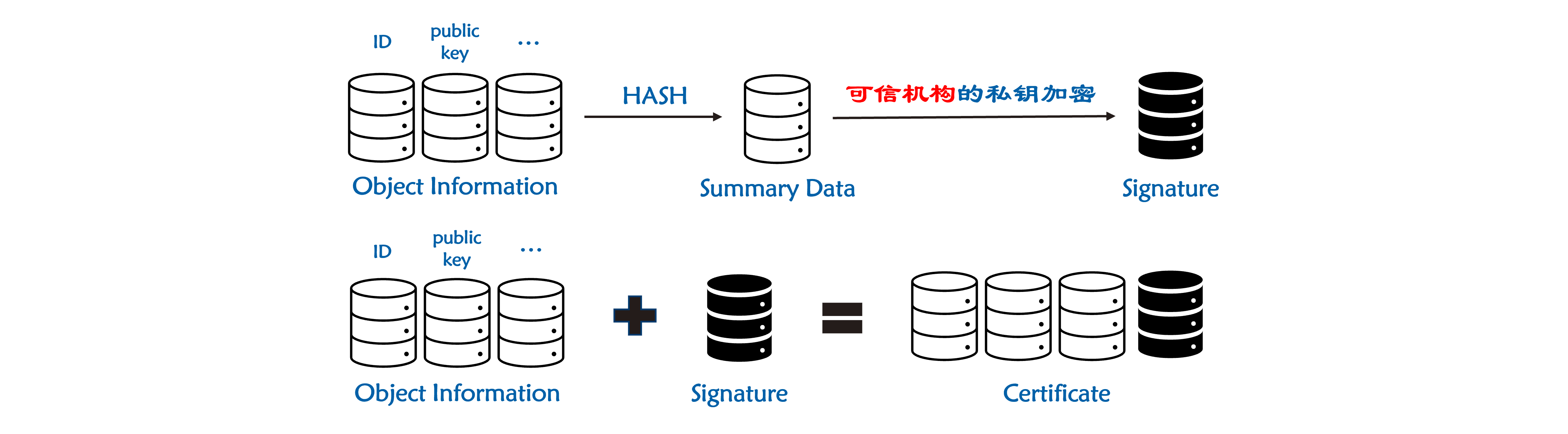

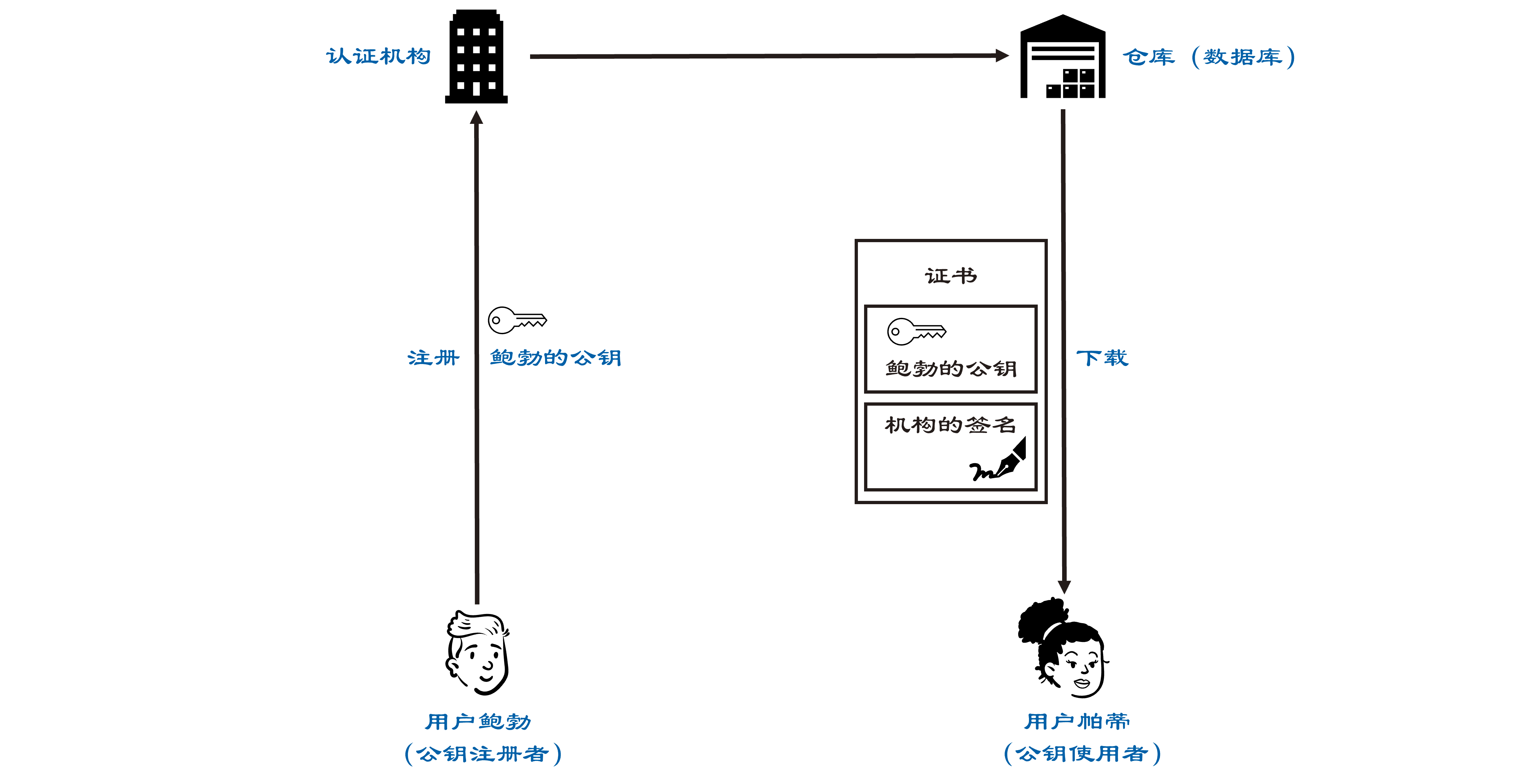

公钥证书其实和驾照很相似,里面可以记有姓名,组织,地址等个人\组织信息,以及属于此人\组织的公钥,并由认证机构(Certificate Authority、Certififying Authority, CA)施加

数字签名。只要看到公钥证书,我们就可以知道认证机构认定该公钥的确属于此人\组织。

公钥证书其实和驾照很相似,里面可以记有姓名,组织,地址等个人\组织信息,以及属于此人\组织的公钥,并由认证机构(Certificate Authority、Certififying Authority, CA)施加

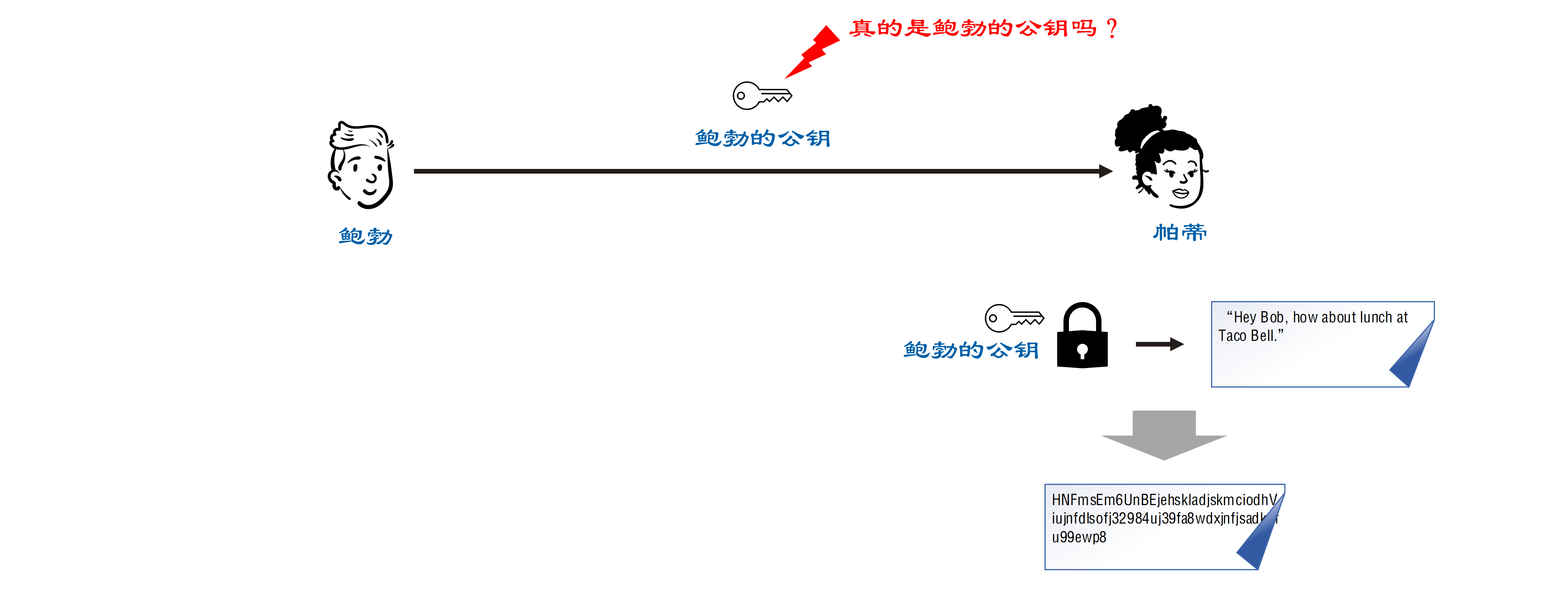

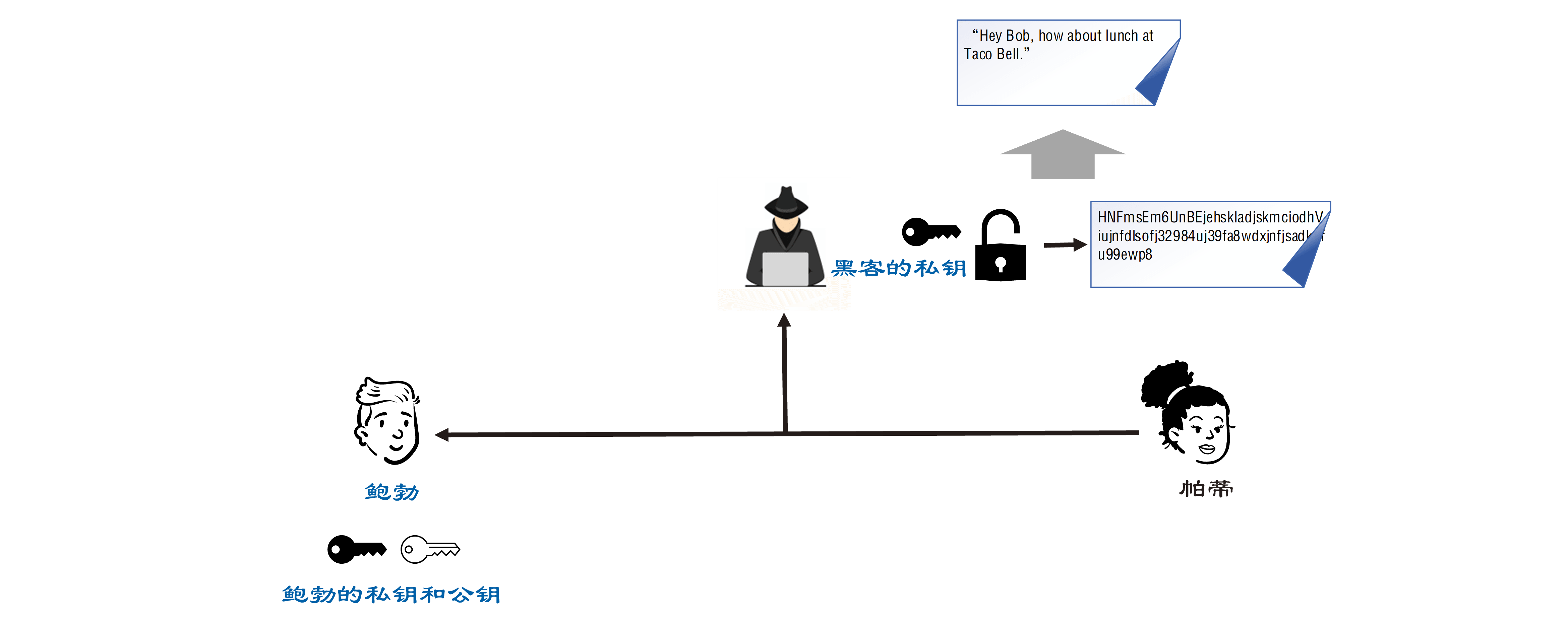

数字签名。只要看到公钥证书,我们就可以知道认证机构认定该公钥的确属于此人\组织。 如果在通信的链路中,有另一个人将自己的公钥伪造成鲍勃的公钥将其发给了帕蒂,帕蒂误以为这是鲍勃的公钥,并用它来对消息进行加密后发送出去。

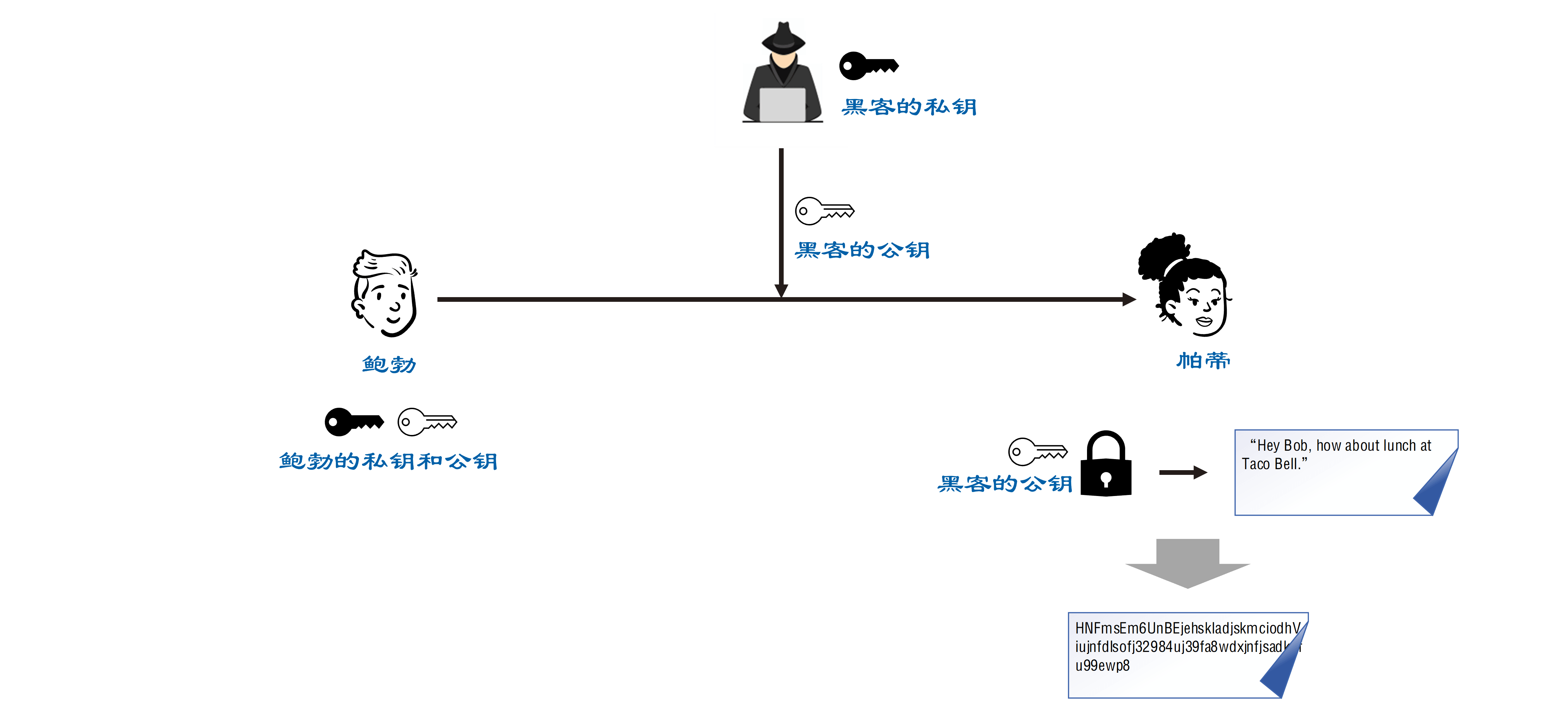

如果在通信的链路中,有另一个人将自己的公钥伪造成鲍勃的公钥将其发给了帕蒂,帕蒂误以为这是鲍勃的公钥,并用它来对消息进行加密后发送出去。

由于密钥对是成对出现的,这时候通信链路中的密文消息就只有伪造者才能对其解密,而鲍勃却无法正确地解密帕蒂发给自己的消息。这种情况就称之为中间人攻击。

由于密钥对是成对出现的,这时候通信链路中的密文消息就只有伪造者才能对其解密,而鲍勃却无法正确地解密帕蒂发给自己的消息。这种情况就称之为中间人攻击。

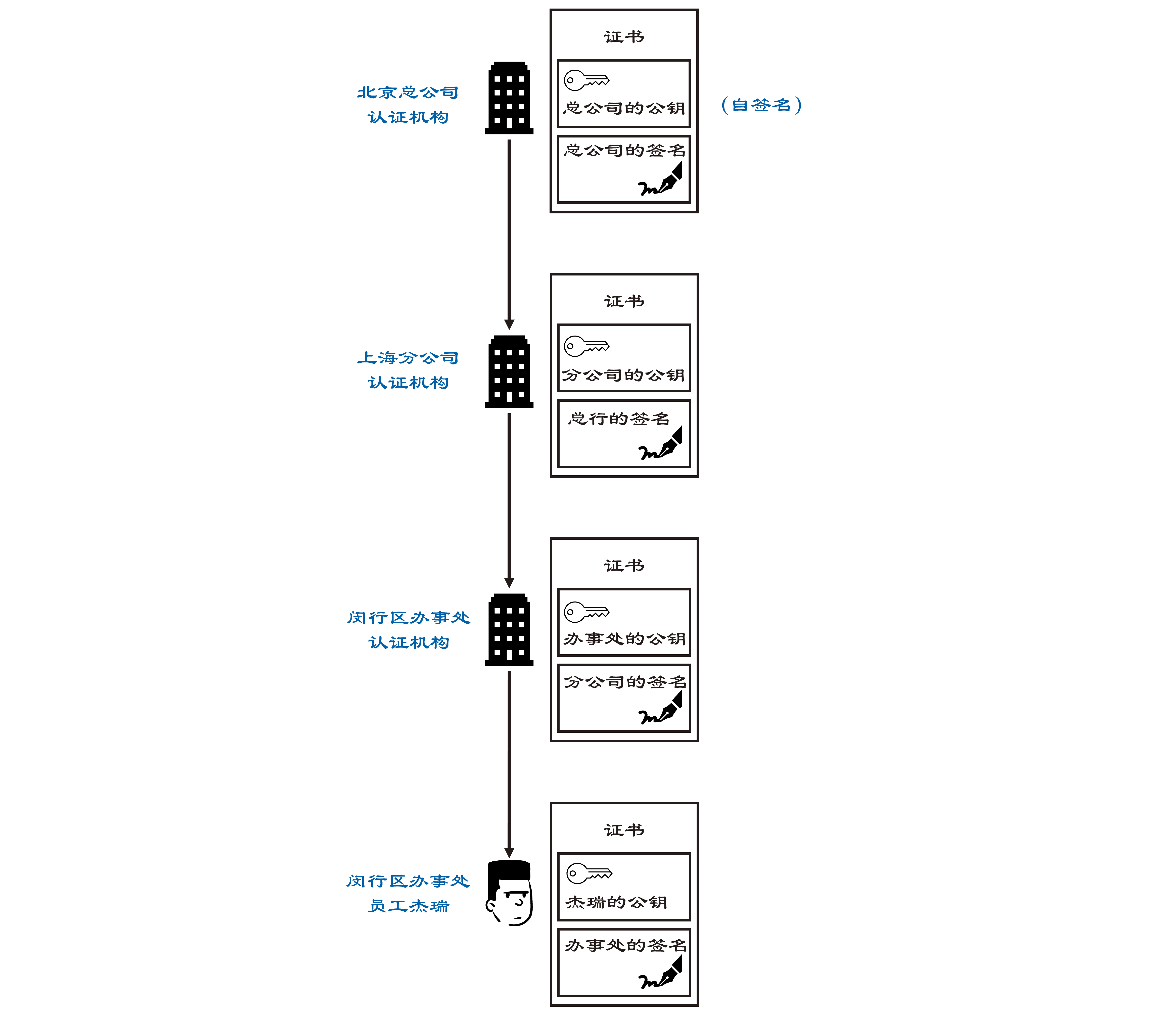

假设杰瑞是闵行区办事处的一名员工,闵行区办事处员工的公钥证书都是由办事处认证机构颁发的(因为这样更容易认证本人身份)。对于办事处认证机构的公钥,则是由上海分公司认证机构颁发证书,而对于

上海分公司认证机构的公钥,则由北京总公司认证机构颁发证书,以此类推...。

假设杰瑞是闵行区办事处的一名员工,闵行区办事处员工的公钥证书都是由办事处认证机构颁发的(因为这样更容易认证本人身份)。对于办事处认证机构的公钥,则是由上海分公司认证机构颁发证书,而对于

上海分公司认证机构的公钥,则由北京总公司认证机构颁发证书,以此类推...。